Antecedentes: el paisaje único del sombrero negro noc

Operando el Centro de Operaciones de Seguridad y Red de Black Hat (NOC) Presenta un conjunto único de desafíos y expectativas. A diferencia de un entorno corporativo típico donde cualquier actividad de piratería se considera inmediatamente maliciosa, la conferencia de sombrero negro es un nexus para la investigación, capacitación y piratería ética de ciberseguridad. En consecuencia, anticipamos e incluso esperamos un volumen significativo de actividad que, en otros contextos, se consideraría altamente sospechoso o directamente hostil. Esto incluye varias formas de escaneo, intentos de explotación y otras simulaciones adversas, a menudo realizadas como parte de capacitaciones oficiales o investigaciones independientes.

Además de esta complejidad, la naturaleza traer su propio dispositivo (BYOD) de la red de conferencias. Los asistentes conectan una amplia gama de dispositivos personales, lo que hace que la telemetría tradicional de punto final (como las soluciones EDR) sea un desafío significativo para el monitoreo integral. Como tal, nuestro enfoque principal fue la telemetría robusta basada en la red para la detección y la caza de amenazas.

Descripción general

Esta redacción detalla una investigación reciente dentro del Centro de Operaciones de Seguridad y Red de Black Hat (SNOC), destacando el papel crítico de las herramientas de seguridad integradas y la detección temprana en la mitigación de posibles amenazas, particularmente cuando se originan desde un entorno de capacitación de alto perfil.

El 4 de agosto de 2025, una alerta de Analytics Cisco XDR marcó el “abuso de puertos sospechoso: escáner de puerto externo externo”. La alerta indicó que un anfitrión interno de la sala de capacitación “Enterprises defensores – 2025 Edition” estaba apuntando activamente a una dirección IP externa, que se resolvió a un dominio que pertenecía a la Conferencia Def Con Cybersity. Esta actividad se alineó con la táctica de reconocimiento del marco Mitre ATT & CK (TA0043), específicamente la técnica de escaneo activo (T1595).

Flujo de trabajo de investigación: un enfoque múltiple para la respuesta rápida

Fase 1: Ataque Triage con Cisco XDR

El incidente de Cisco XDR Analytics proporcionó los flujos iniciales de alerta y conexión, ofreciendo visibilidad inmediata en la actividad de red sospechosa. Detectar esto en la fase de reconocimiento es crucial, ya que la detección temprana en la cadena Mitre ATT & CK reduce significativamente el riesgo de que un adversario progrese a etapas más impactantes.

Observamos un incidente de alta confianza que involucra dos direcciones IP desde una subred interna que se conecta con una sola dirección IP externa. La alerta asociada fue clasificada como un presunto abuso de puertos por Cisco XDR.

La función ‘Investigate’ de Cisco XDR nos permitió profundizar y visualizar los flujos de conexión asociados con esa dirección IP externa. También buscó contra fuentes de inteligencia de amenazas múltiples para cualquier reputación asociada con los observables. No se descubrió que el anfitrión externo tenía una reputación maliciosa.

Fase 2: Identificación objetivo con Cisco Umbrella

Utilizamos el paraguas de Cisco (resolución DNS) para confirmar que la IP objetivo se resuelve a un solo dominio. El dominio parece ser propiedad de Def Con y organizado en los Estados Unidos, por Comcast. La Asociación Directa con la Conferencia Def Con CyberseCurity expresó inmediatamente preocupaciones sobre el reconocimiento no autorizado contra la infraestructura de otro evento importante.

La búsqueda de búsqueda inteligente de Cisco Umbrella del dominio confirmó que el dominio tiene un riesgo bajo y se clasifica bajo la categoría de “piratería/convenciones”. Fue confirmado por Cisco Umbrella para pertenecer a la Convención Def Con.

Fase 3: Análisis de tráfico

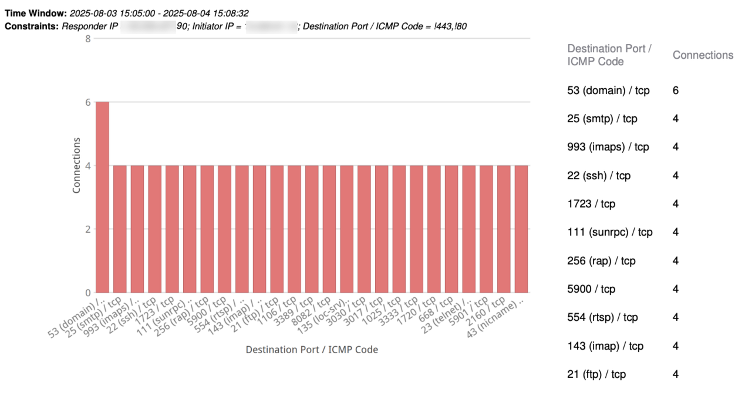

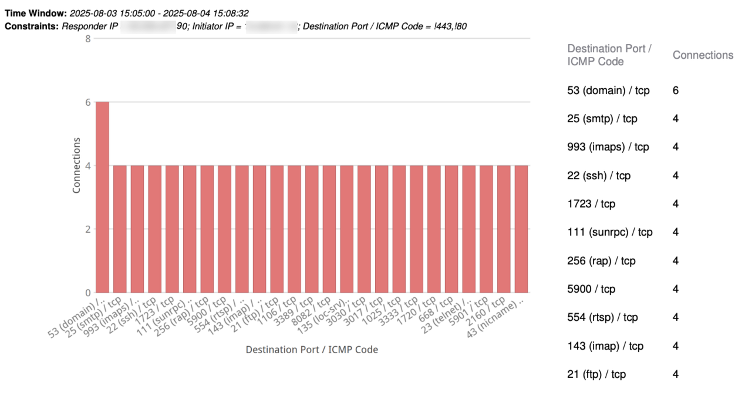

Examinar el tráfico de Netflow en XDR Analytics nos da una idea inmediata de que probablemente se haya producido escaneo de puertos.

Pivotando en la consola de gestión de potencia de fuego de Cisco (FMC), ejecutamos un informe del tráfico asociado de la consola de gestión de potencia de fuego de Cisco.

El informe graficó los 100 principales puertos de destino asociados con el tráfico y pintó una imagen muy clara. Mostró que el host interno escaneaba sistemáticamente varios puertos en el objetivo externo. En particular, excluimos los puertos web comunes como 80 y 443, lo que nos ayudó a evitar mirar el tráfico potencialmente legítimo. Cada puerto se escaneó precisamente cuatro veces, lo que indica una actividad metódica y automatizada, completamente consistente con un escaneo de puertos dedicado.

Para una mayor validación y cuantificación, consultamos los registros de firewall de Palo Alto Networks en Splunk Enterprise Security (s). La consulta Splunk confirmó 3,626 eventos de escaneo entre 2025/08/04 17:47:07 y 2025/08/04 18:20:29.

El puerto consistente cuenta con un escaneo automatizado validado adicional.

Fase 4: identificación culpable

Utilizando la API Slack Bot de nuestro equipo, que está integrada con Palo Alto Cortex XSIAM, pudimos identificar rápidamente la máquina fuente. Esto incluía su dirección MAC y nombre de host, y la identificamos como operando directamente desde la sala de entrenamiento de Hat Black, específicamente ‘Defendiendo Enterprises – 2025 Edition’:

Por último, pudimos capturar el PCAP completo del tráfico como evidencia adicional, utilizando nuestra herramienta de captura de paquetes completos, Endace Vision. Esta investigación confirmó que el escaneo no autorizado se originó en un estudiante en una sala de capacitación. El delincuente se identificó rápidamente y se le indicó que cesara la actividad. Luego se cerró el incidente, con un monitoreo continuo de la sala de entrenamiento y sus participantes.

Riesgos potenciales resaltados por el incidente

- Daño de reputación: Dichos incidentes pueden dañar la reputación del sombrero negro como un evento principal de ciberseguridad, erosionando la confianza entre los participantes, los socios y la comunidad de seguridad más amplia.

- Facilitar la actividad ilegal: Más críticamente, si no se controlan, estas acciones podrían llevar a que la infraestructura de sombrero negro se aproveche por actividad ilegal contra terceros externos, lo que podría provocar repercusiones legales e interrupciones operativas graves. La detección y la remediación rápida son esenciales para mantener la confianza y evitar tales resultados.

Resolución y conclusiones clave: la política de aplicación y el valor de la acción rápida

La investigación confirmó el escaneo no autorizado originado por un estudiante. Después de esto, el delincuente se identificó rápidamente y se hizo para cesar la actividad. El incidente se cerró, con un monitoreo continuo de la sala de entrenamiento.

- La criticidad de la detección temprana: Este caso ejemplifica el valor de detectar actividad adversaria en la fase de reconocimiento (TA0043) a través de técnicas como escaneo activo (T1595). Al identificar y abordar este comportamiento temprano, evitamos la escalada potencial a tácticas más dañinas contra un objetivo externo.

- Herramientas integradas: La integración perfecta de Cisco XDR, Cisco Umbrella, Cisco FMC, Splunk ES, Slack API Integration, Endoace Vision y Palo Alto Cortex XSIAM habilitaron detección rápida, análisis detallado y atribución precisa.

- Vigilancia en entornos de capacitación: Incluso en entornos educativos controlados como el sombrero negro, el monitoreo continuo y la respuesta rápida son primordiales. La naturaleza dinámica de tales entornos requiere controles de seguridad sólidos para evitar el uso indebido y mantener la integridad de la red.

- Aplicación de políticas: La comunicación clara y la aplicación constante de las políticas de uso de la red son esenciales para gestionar las expectativas y evitar actividades no autorizadas, ya sean intencionales o experimentales.

Sobre el sombrero negro

Black Hat es la serie de eventos de seguridad más establecida y profunda de la industria cibernética. Fundada en 1997, estos eventos anuales de varios días brindan a los asistentes lo último en investigación, desarrollo y tendencias de ciberseguridad. Impulsado por las necesidades de la comunidad, los eventos de sombrero negro muestran contenido directamente de la comunidad a través de presentaciones de sesiones informativas, cursos de capacitación, cumbres y más. Como la serie de eventos, donde todos los niveles de carrera y disciplinas académicas se reúnen para colaborar, establecer contactos y discutir los temas de ciberseguridad que más les importan, los asistentes pueden encontrar eventos de sombrero negro en los Estados Unidos, Canadá, Europa, Medio Oriente y África y Asia. Para más información, visite El sitio web de Black Hat.

¡Nos encantaría escuchar lo que piensas! Haga una pregunta y manténgase conectado con Cisco Security en las redes sociales.

Cisco Security Social Media

LinkedIn

Facebook

Instagram

incógnita

Compartir: