Colaboradores adicionales de la publicación: Maxime Peim, Benoit Ganne

Cloud-VPN e IKev2 Exposición de puntos finales a ataques de DOS

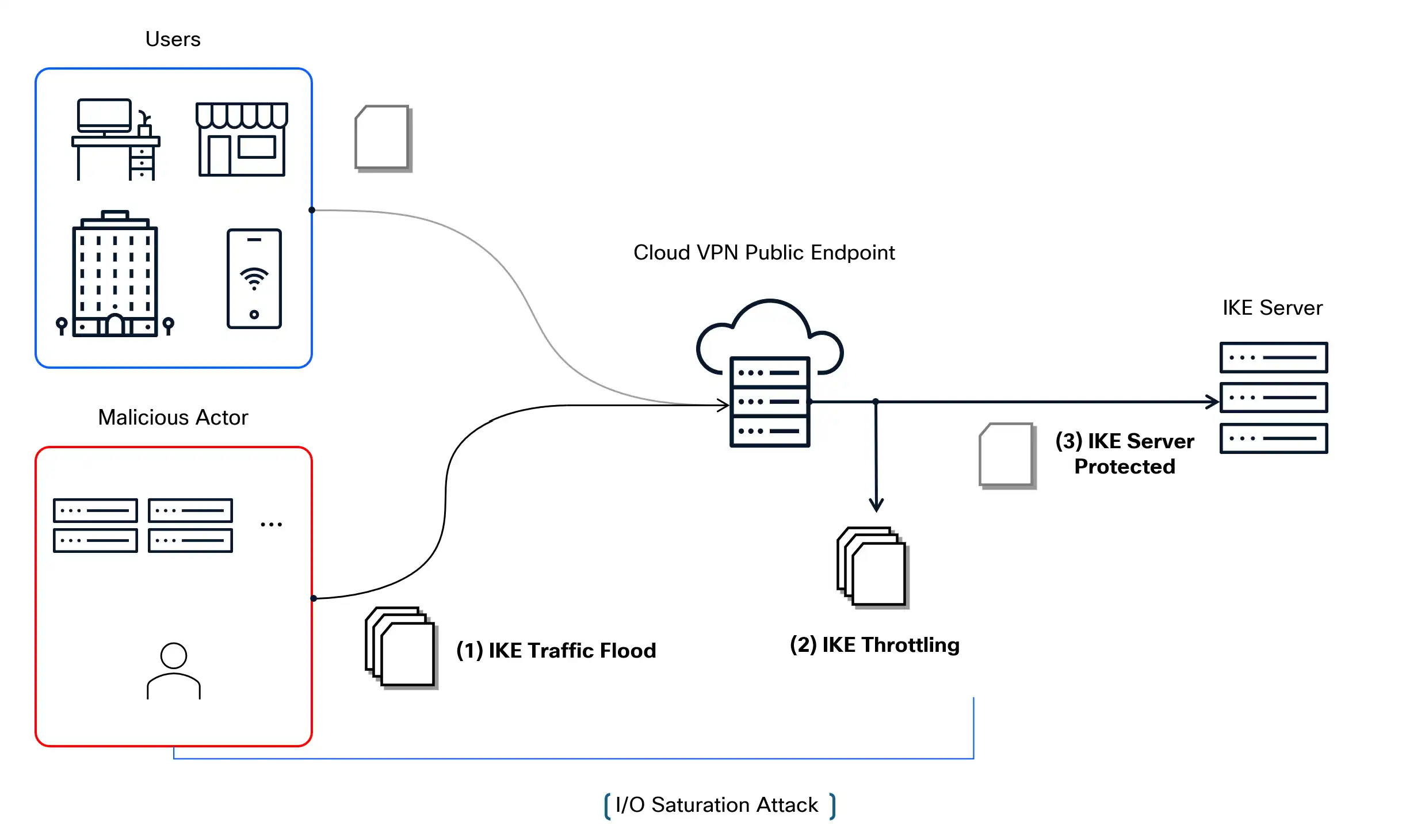

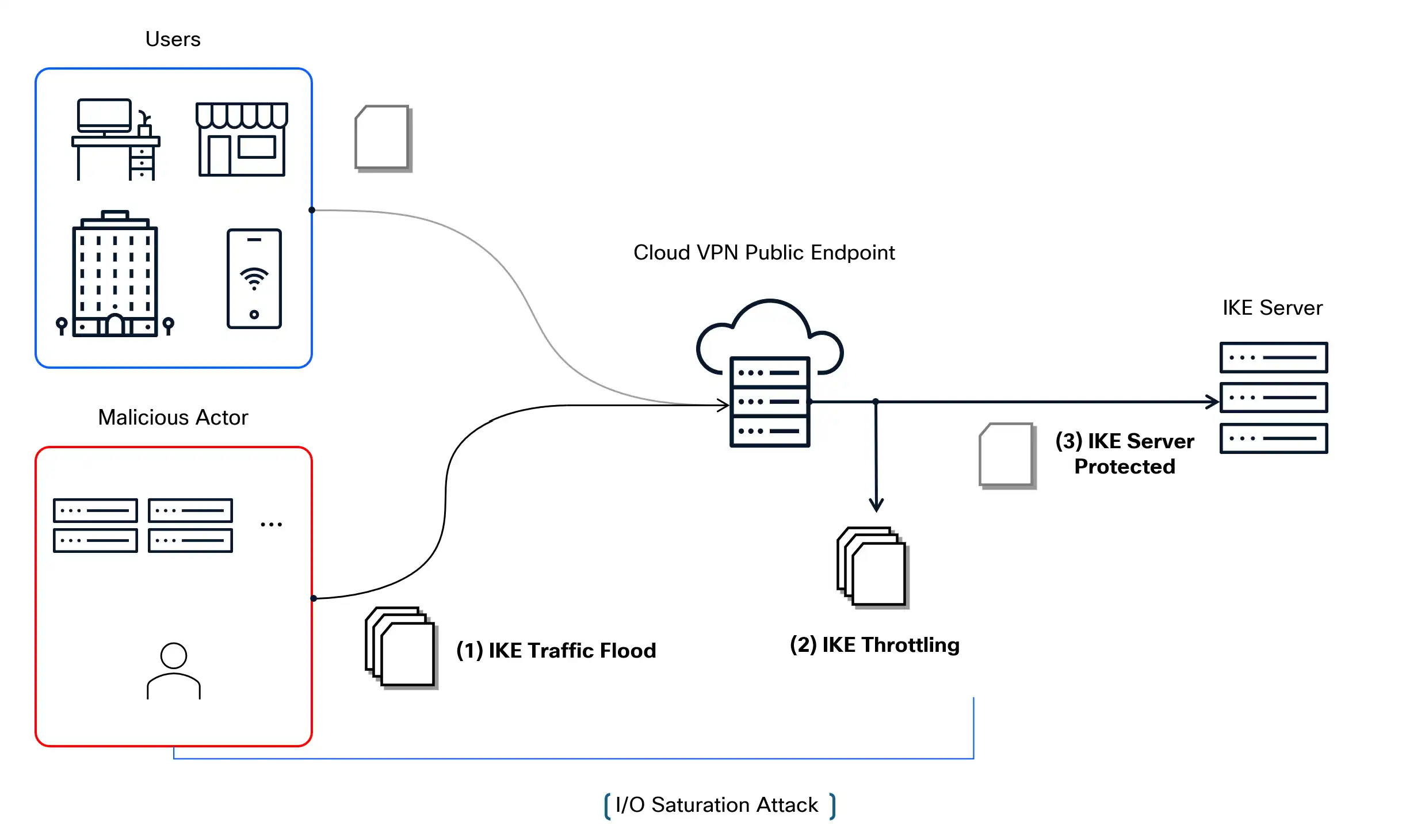

Las soluciones de VPN basadas en la nube comúnmente exponen los puntos finales IKEV2 (Internet Key Exchange V2) a Internet público para admitir el establecimiento de túnel escalable a pedido para los clientes. Si bien esto permite flexibilidad y amplia accesibilidad, también aumenta significativamente la superficie de ataque. Estos puntos finales alcanzables públicamente se convierten en objetivos atractivos para ataques de denegación de servicio (DOS), en los que los adversarios pueden inundar los servidores de intercambio de claves con un alto volumen de tráfico IKE.

Más allá de la sobrecarga computacional y de memoria involucrada en el manejo de grandes cantidades de iniciaciones de sesión, tales ataques pueden imponer un estrés severo en el sistema subyacente a través de tasas de E/S de paquetes extremas, incluso antes de llegar a la capa de aplicación. El efecto combinado de la saturación de E/S y el procesamiento a nivel de protocolo puede conducir al agotamiento de los recursos, evitando así que los usuarios legítimos establezcan nuevos túneles o mantengan los existentes, lo que finalmente socava la disponibilidad y confiabilidad del servicio VPN.

Implementación de un mecanismo de aceleración de la capa de red

Para mejorar la resiliencia de nuestra infraestructura contra los ataques de DOS dirigidos a IKE, implementamos un mecanismo de estrangulamiento generalizado en la capa de red para limitar la tasa de iniciaciones de la sesión IKE por fuente de IP, sin afectar el tráfico IKE asociado con los túneles establecidos. Este enfoque reduce la carga de procesamiento en los servidores IKE filtrando proactivamente el tráfico excesivo antes de que llegue al servidor IKE. Paralelamente, implementamos un sistema de seguimiento para identificar IP de origen que exhiben patrones consistentes con el comportamiento de inundación de IKE, permitiendo una respuesta rápida a las amenazas emergentes. Esta mitigación a nivel de red está diseñada para operar en conjunto con protección complementaria en la capa de aplicación, proporcionando una estrategia de defensa en capas contra vectores de ataque volumétricos y específicos de protocolo.

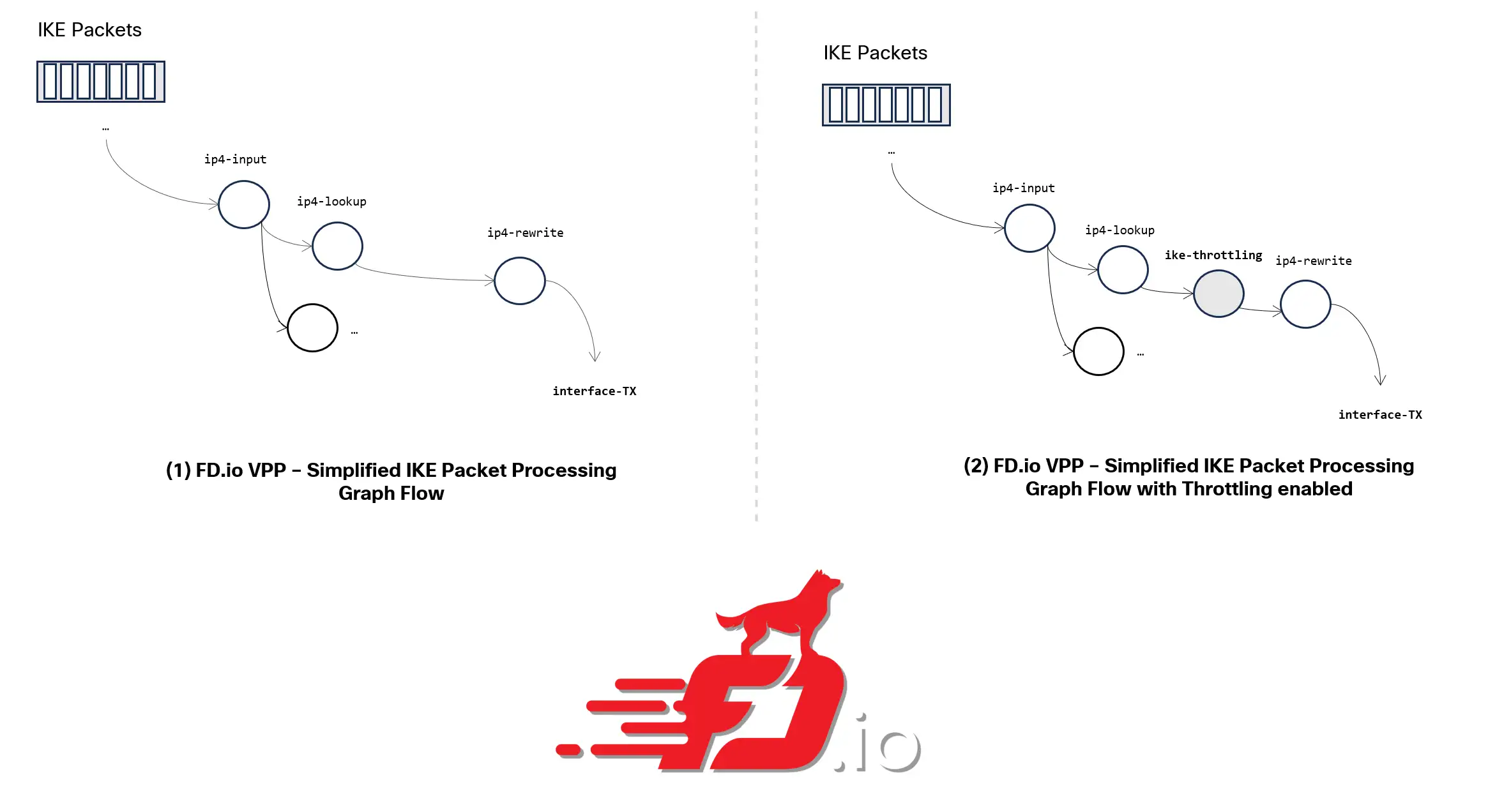

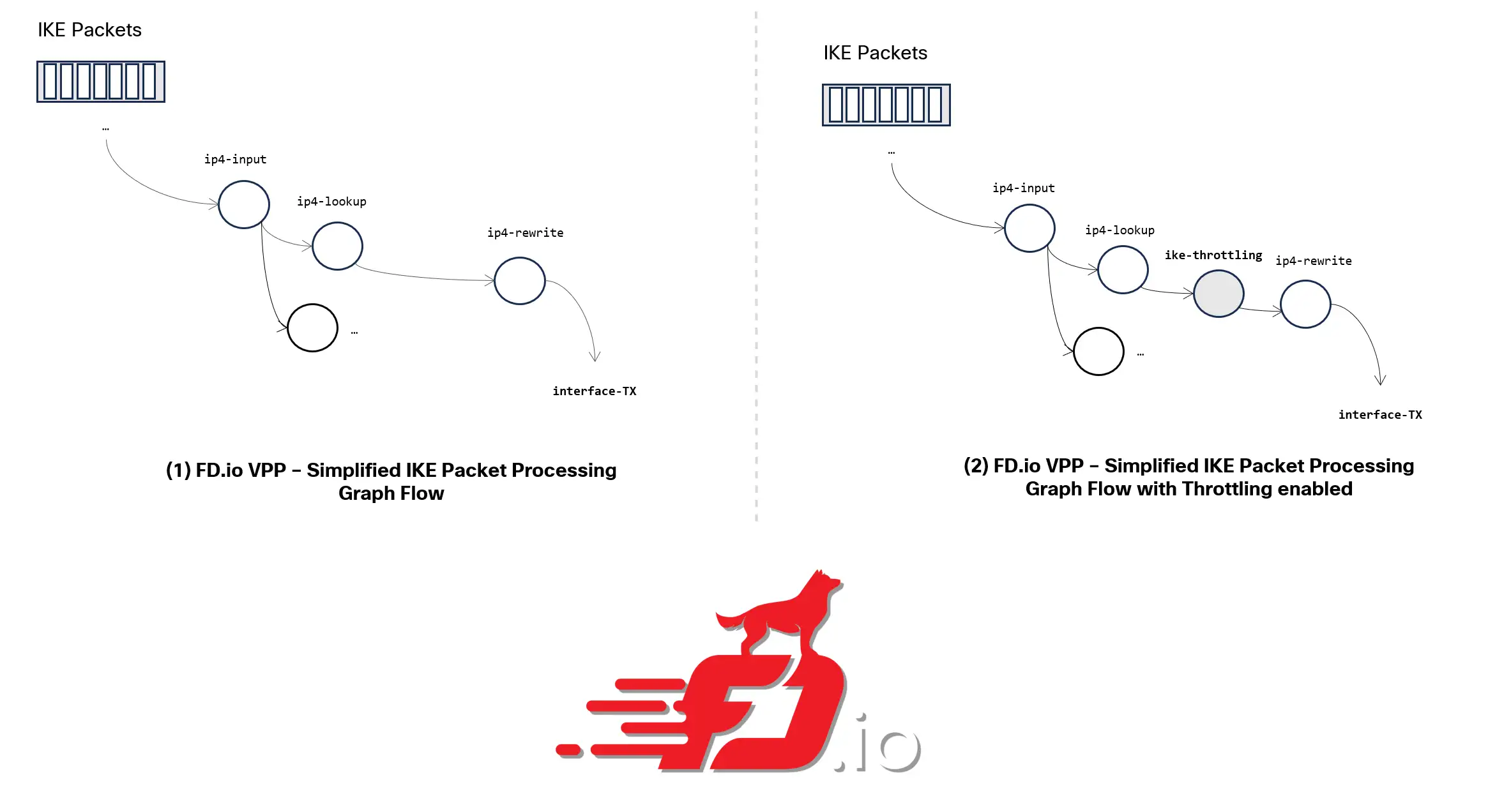

La implementación se realizó en nuestro marco de plano de datos (basado en FD.IO/VPP – Procesador Vector Packet) Al introducir un nuevo nodo en la ruta de procesamiento de paquetes para paquetes IKE.

Este nodo personalizado aprovecha el mecanismo de estrangulamiento genérico disponible en VPP, con un enfoque equilibrado entre la eficiencia de la memoria y la precisión: las decisiones de estrangulamiento se toman al inspeccionar las direcciones IP de origen de los paquetes entrantes de IKEV2, procesarlos en una tabla de hash de tamaño fijo y verificar si se ha producido una colisión con IPS previamente de visión sobre el intervalo de tiempo de ajuste actual.

Minimizar el impacto en los usuarios legítimos

Los falsos positivos ocasionales o la sobrecarga no deseada pueden ocurrir cuando las direcciones IP de origen distintas chocan dentro del mismo cubo hash durante un intervalo de aceleración determinado. Esta situación puede surgir debido a las colisiones de hash en la estructura de datos de estrangulamiento utilizada para la limitación de la tasa. Sin embargo, El impacto práctico es mínimo en el contexto de IKev2ya que el protocolo es inherentemente resistente a las fallas transitorias a través de sus mecanismos de retransmisión incorporados. Además, la lógica de estrangulamiento incorpora la re-aleatoria periódica de la semilla de tabla hash al final de cada intervalo. Esta regeneración de semillas garantiza que la probabilidad de colisiones repetidas entre el mismo conjunto de IP de fuente a través de intervalos consecutivos permanezca estadísticamente bajo, reduciendo aún más la probabilidad de anomalías sistemáticas de estrangulamiento.

Proporcionar observabilidad en iniciadores de alta velocidad con un enfoque probabilístico

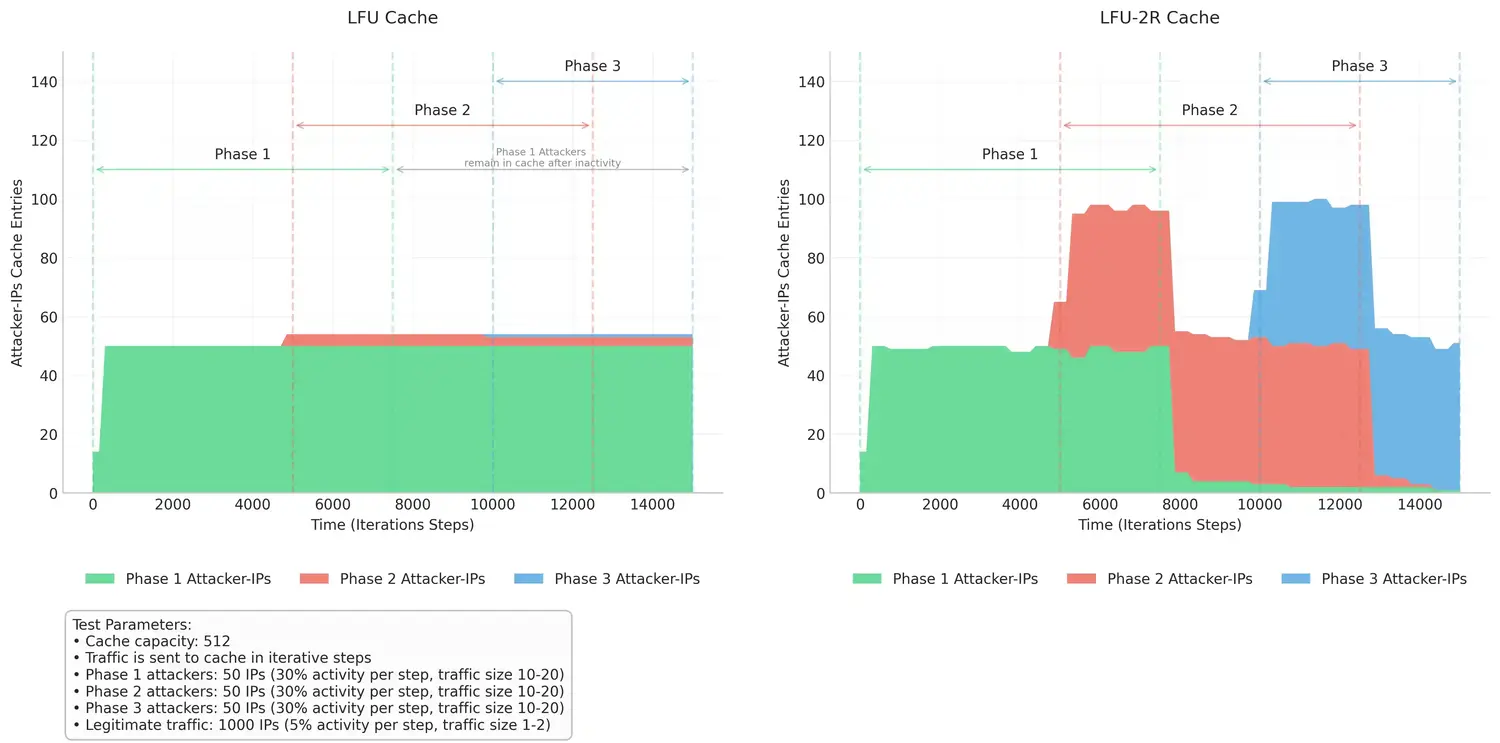

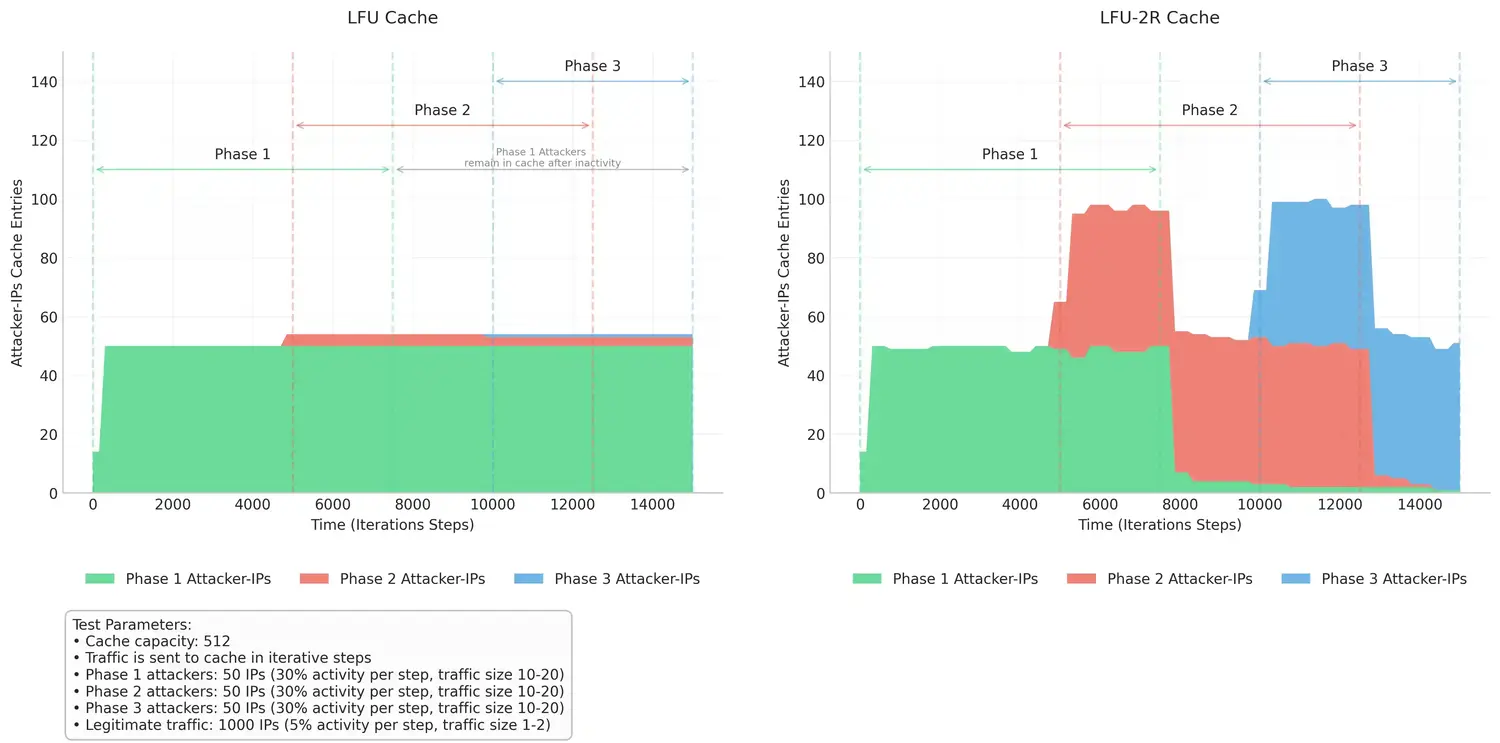

Para complementar el mecanismo de estrangulamiento IKE, implementamos un mecanismo de observabilidad que retiene metadatos en IP de fuente acelerados. Esto proporciona una visibilidad crítica en los iniciadores de alta tasa y admite la mitigación aguas abajo de los flujos de trabajo. Emplea un Menos utilizado (LFU) 2-random política de desalojoelegido específicamente por su equilibrio entre precisión y eficiencia computacional en condiciones de alta carga o congresividad, como ataques DOS.

En lugar de mantener una lista de frecuencia totalmente ordenada, que sería costosa en un plano de datos de alto rendimiento, LFU 2-random se aproxima al comportamiento de LFU mediante la muestra aleatoria de dos entradas desde el caché al desalojar y eliminar la que tiene la frecuencia de acceso más baja. Este enfoque probabilístico garantiza la memoria mínima y la sobrecarga de procesamiento, así como una adaptación más rápida a los cambios en los patrones de tráfico de DOS, lo que garantiza que los atacantes con una frecuencia históricamente alta no permanezcan en el caché después de estar inactivos durante un cierto período de tiempo, lo que afectaría la observabilidad de los atacantes activos más recientes (ver Figura 6). Los datos recopilados se aprovechan posteriormente para desencadenar respuestas adicionales durante los escenarios de inundación de IKE, como IP maliciosas dinámicamente en la lista negra e identificar a los usuarios legítimos con posibles configuraciones erróneas que generan un tráfico Ike excesivo.

Notas de cierre

Alentamos a los servicios y/o servicios VPN basados en la nube similares que exponen puntos finales del servidor IKEV2 orientados a Internet para investigar de manera proactiva mecanismos de mitigación similares que se ajustarían a su arquitectura. Esto aumentaría la resistencia de los sistemas a los ataques de inundación Ike a un bajo costo computacional, y ofrece una visibilidad crítica de iniciadores activos de alta tasa para tomar más medidas.

¡Nos encantaría escuchar lo que piensas! Haga una pregunta y manténgase conectado con Cisco Security en las redes sociales.

Cisco Security Social Media

LinkedIn

Facebook

Instagram

incógnita

Compartir: