En marzo de 2024, presentamos Snortmlun innovador motor de aprendizaje automático para el sistema de prevención de intrusos Snort (IPS). SnortML se desarrolló para abordar las limitaciones de los métodos estáticos basados en la firma mediante la identificación proactiva de las exploits a medida que evolucionan en lugar de reaccionar a las exploits recién descubiertas. Después de su lanzamiento, hemos seguido invirtiendo en esta capacidad para ayudar a los clientes a actuar sobre los datos de amenazas globales lo suficientemente rápido como para detener la difusión rápidamente de amenazas.

¿Por qué Snortml?

A finales de 2020, la lista de Vulnerabilidades y exposiciones comunes (CVE) se puso en 18.375. Para 2024, ese número se había disparado a más de 40,000. Si bien los sistemas tradicionales de prevención de intrusiones que dependen de las firmas estáticas son efectivos contra las amenazas conocidas, a menudo luchan por detectar las exploits nuevas o en evolución.

SnortML aborda estos desafíos con los algoritmos de red neuronal de última generación al tiempo que garantiza la privacidad completa de los datos al ejecutar completamente en el dispositivo. El motor de aprendizaje automático se ejecuta completamente en hardware de firewall, manteniendo cada paquete dentro del perímetro de la red. Las decisiones se calculan localmente en tiempo real, sin la necesidad de enviar datos a la nube o exponerlos a un análisis de terceros. Este enfoque satisface los requisitos estrictos de resistencia de datos, privacidad y cumplimiento, especialmente para infraestructura crítica y entornos sensibles.

Es por eso que nuestros ingenieros en Cisco Talos desarrollaron SNORTML. Aprovechar redes neuronales profundas capacitadas en extensos conjuntos de datos, SnortML identifica patrones asociados con intentos de exploit, incluso aquellos que no ha encontrado antes. Cuando lanzamos SnortML, comenzamos con protección para la inyección SQL, uno de los vectores de ataque más comunes e impactantes.

Nuevos desarrollos emocionantes en 2025

¿Qué es las secuencias de comandos de sitios cruzados (XSS)?

La secuencia de comandos entre sitios (XSS) es una vulnerabilidad web generalizada que permite a los atacantes inyectar scripts maliciosos del lado del cliente en páginas web. Estos scripts se ejecutan en el navegador de la víctima, lo que permite a los atacantes comprometer los datos de los usuarios, las sesiones de secuestro o desfigurar sitios web, lo que lleva a riesgos de seguridad significativos.

Esto puede ocurrir de dos maneras principales: XSS almacenado, donde JavaScript malicioso se envía a una aplicación web vulnerable y se almacena en el servidor, luego se entrega y ejecutado cuando un usuario accede al contenido que lo contiene; o Reflejado XSS, donde un atacante crea un guión malicioso, a menudo en un enlace, que cuando se hace clic, es “reflejado” por la aplicación web al navegador de la víctima para su ejecución inmediata sin almacenarse en el servidor.

En ambos casos, la carga útil de XSS maliciosa generalmente aparece en la consulta o cuerpo de solicitud HTTP. Snortml bloquea los scripts XSS maliciosos enviados para almacenamiento en un servidor vulnerable (XSS almacenado). También bloquea las solicitudes de enlaces maliciosos destinados a reflejar un guión en una víctima (XSS reflejada), evitando la respuesta maliciosa. Al escanear consultas y cuerpos de solicitud HTTP, SnortML aborda efectivamente todas las amenazas de XSS.

Cómo protege SnortMl contra XSS

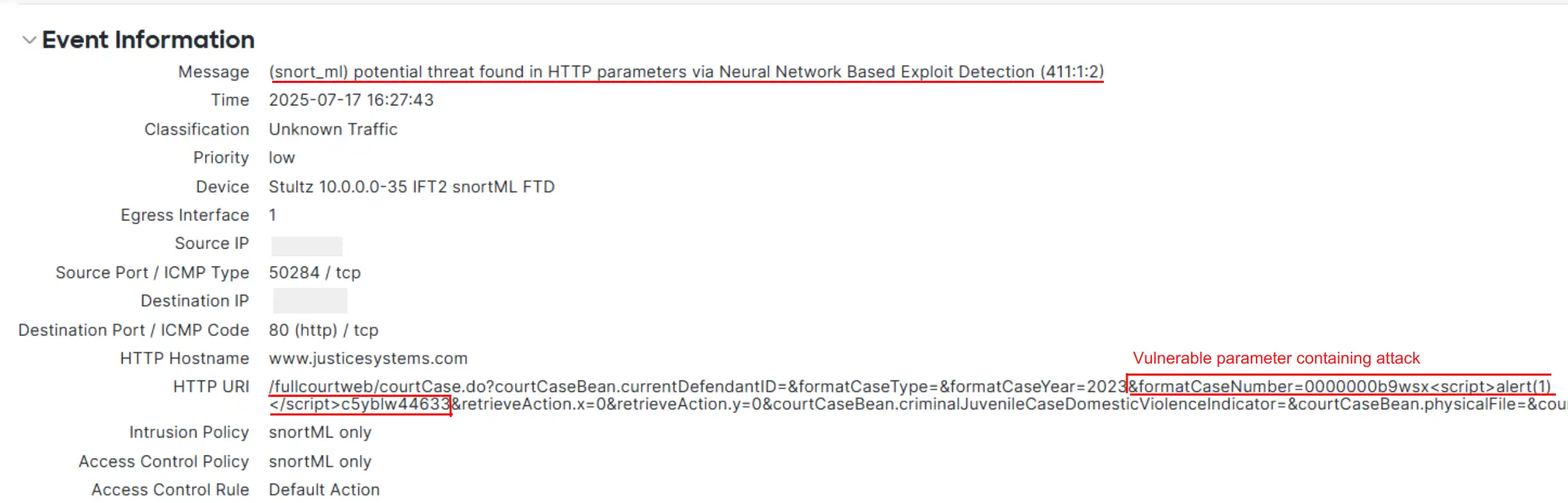

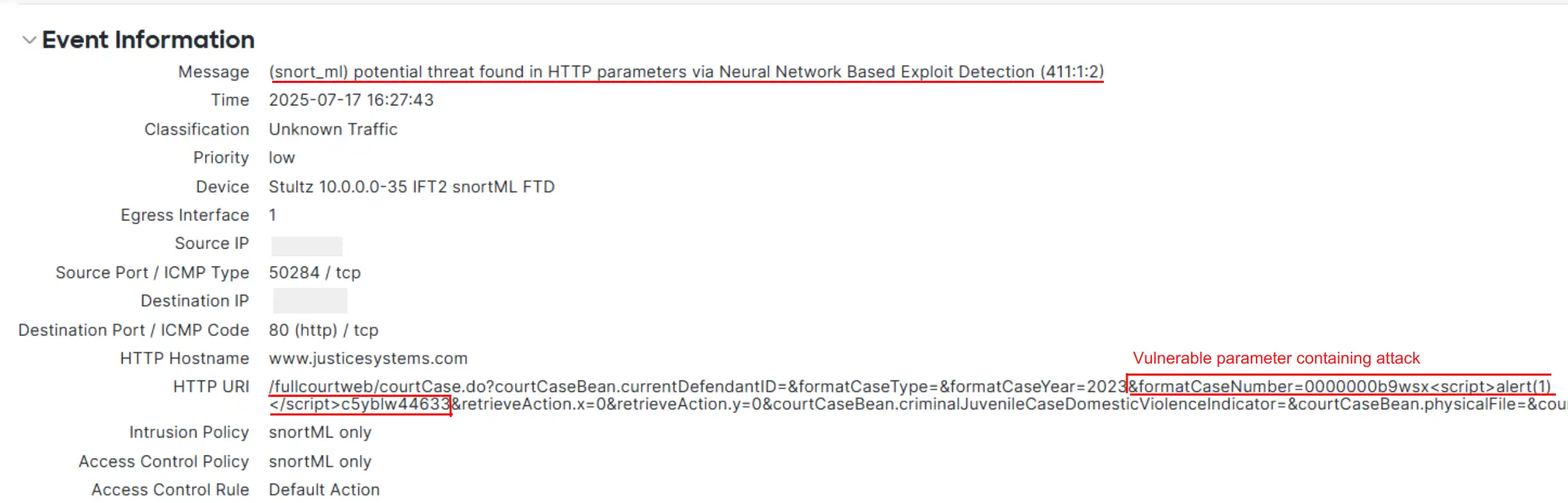

Vamos a sumergirnos en un ejemplo para ilustrar cómo SnortML detiene los ataques XSS en tiempo real. En este caso, utilizaremos CVE-2024-25327, una vulnerabilidad recientemente revelada de secuencias de comandos de sitios cruzados (XSS) que se encuentra en Justice Systems FullCourt Enterprise V.8.2. Este CVE particular permite a un atacante remoto ejecutar código arbitrario inyectando scripts maliciosos a través del parámetro FormatCasEnumber dentro de la función de búsqueda de citas de la aplicación. Para nuestra demostración, todavía no se ha creado/habilitado para esta CVE.

La captura de pantalla a continuación, tomada de la Cisco Secure Firewall Management Center (FMC)ilustra claramente SnortMl en acción. Muestra la entrada maliciosa dirigida al parámetro FormatCasEnumber. El motor de aprendizaje automático avanzado de SNORTML identificó inmediatamente el comportamiento anómalo característico de un exploit XSS, a pesar de que esta CVE específica (CVE-2024-25327) no tenía firma estática. El registro de FMC confirma que SnortML detectó y bloqueó con éxito el ataque en tiempo real, evitando que el script malicioso llegue a la aplicación objetivo.

El camino por delante para Snortml

SnortML está transformando el paisaje de la detección y prevención de exploits. Primero con la protección de la inyección de SQL, y ahora con las recientes adiciones de inyección de comando y protección XSS, SnortML continúa fortaleciendo sus defensas contra las amenazas más críticas de hoy. Y esto es solo el comienzo.

Próximamente, SNORTML contará con un motor de patrón rápido y una memoria caché (LRU) menos usada recientemente, aumentando drásticamente la velocidad y la eficiencia de detección de amenazas. Estas mejoras allanarán el camino para capacidades de detección de explotación aún más amplias.

Estén atentos para obtener más actualizaciones a medida que continuamos avanzando SnortML y ofreciendo innovaciones de seguridad aún mayores.

¿Listo para explorar más?

Mira el video de Cisco Talos explicando Cómo SnortML usa el aprendizaje automático para detener los ataques de día cero.

¿Quiere sumergirse en los firewalls de Cisco? Regístrese para el Cisco Secure Firewall Test Driveun curso práctico de cuatro horas dirigido por un instructor donde experimentará la tecnología de firewall de Cisco en acción y aprenderá sobre los últimos desafíos de seguridad y técnicas de atacantes.

¡Nos encantaría escuchar lo que piensas! Haga una pregunta y manténgase conectado con Cisco Security en las redes sociales.

Cisco Security Social Media

LinkedIn

Facebook

Instagram

incógnita

Compartir: